OWASPとは?

OWASP(オワスプ)とは、「Open Web Application Security Project(国際ウェブセキュリティ標準機構」の略で、ソフトウェアのセキュリティ向上を目的とする非営利財団です。

Webアプリケーションのセキュリティに関する研究や、ガイドラインの作成、脆弱性診断ツールの開発、イベント開催等の多岐に渡る活動を行っています。また、世界中に275以上の支部が存在し、日本にも「OWASP Japan」が存在します。

OWASP Top 10とは?

OWASP Top 10とは、先述の「OWASP」がWebアプリケーションに関する脆弱性やリスク、攻撃手法などの動向を研究し、Webセキュリティ上多発する脅威の中で、その危険性が最も高いと判断された項目をまとめ、定期的(2~3年周期)に発行しているセキュリティレポートになります。

現在公開されている最新版は2017年に発表された「OWASP Top 10 2017」となります。

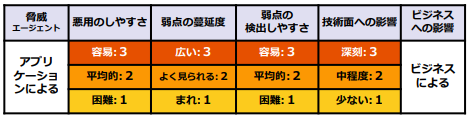

OWASP Top 10では、以下に示すOWASP Risk Rating Methodologyに基づいた格付け手法により評価し、リスクの高さを可視化して危険度の高い10項目の脆弱性を整理しています。

本記事内容に関する出典・参考:OWASP_Top_10-2017(ja).pdf

また、「攻撃シナリオの例」、「防御方法」、「参考資料」などの具体的な情報を得ることもできます。

OWASP Top 10 – 2017

2017年11月より公開中のアプリケーションセキュリティリスク(OWASP Top 10)は以下の項目になります。

- インジェクション(Injection)

- 認証の不備(Broken Authentication)

- 機微な情報の露出(Sensitive Data Exposure)

- XML外部実態参照(XML External Entities XEE)

- アクセス制御の不備(Broken Access Control)

- 不適切なセキュリティ設定(Security Misconfiguration)

- クロスサイトスクリプティング(Cross-Site Scripting XSS)

- 安全でないデシリアライゼーション(Insecure Deserialization)

- 既知の脆弱性のあるコンポーネントの使用(Using Components with Known Vulnerabilities)

- 不十分なロギングとモニタリング(Insufficient Logging & Monitoring)

OWASP Top 10 – 2013からの変更点

2013年から2017年にかけてのセキュリティリスクの変更点は以下になります。

本記事内容に関する出典・参考:OWASP_Top_10-2017(ja).pdf

最新版で1位に挙がったのは、SQLインジェクションやOSコマンドインジェクションといった「インジェクション」、2位は「認証の不備とセッション管理」から名称が変わり「認証の不備」で、この2つに変動はありませんでした。一方で、3位だった「クロスサイトスクリプティング(XSS)」は7位に下がり、クロスサイトリクエストフォージェリ(CSRF)は、多くのフレームワークがこの対策を講じたことにより、本脆弱性が存在するアプリは全体の5%未満になったことでTop 10から外れる結果となっています。

新たに4位となった脆弱性が「外部エンティティ参照(外部実態参照:XEE)」となり、XMLのドキュメントタイプ定義(Document Type Definition :DTD)が有効になっている場合、悪意あるXMLコンテンツを読み込むことで、サーバ内部の重要な情報を攻撃者に読み取られたり、DoS状態に陥ったりする恐れがある新しい項目になります。

また、8位(安全でないデシリアライゼーション)、10位(不十分なロギングとモニタリング)に関してはコミュニティにより寄せられた500を超える情報をもとに裏付けられた新しい項目になります。

まとめ

OWASP Top 10はWebアプリケーションセキュリティ分野で、最新のサイバー攻撃の傾向を把握するのに非常に有用です。Webアプリ開発者やセキュリティ担当者であれば新たに報告された攻撃のトレンドを知っていると、その攻撃と類似する他の攻撃にもいち早く対応できると思います。

また、OWASP Top 10は各公的機関においてもWebセキュリティにおける重要なガイドラインや指標として捉えられており、OWASP Top 10に取り上げられた項目に対応できていない場合、セキュアな開発を実施するベストプラクティスを取り入れていないと判断される可能性があります。

日本国内においては、「IPA(独立行政法人 情報処理推進機構)」や「JPCERTコーディネーションセンター」がOWASP Top 10をガイドラインとして取り入れています。