サイバーセキュリティ研究者は、Python言語、Python Package Index(PyPI)、およびPython Software Foundation(PSF)リポジトリへの高いアクセス権を付与する可能性があった、誤って漏洩したGitHubトークンを発見したと述べています。

JFrogは、Docker Hubにホストされている公開Dockerコンテナ内でGitHub個人アクセストークンが漏洩していることを発見したと述べています。

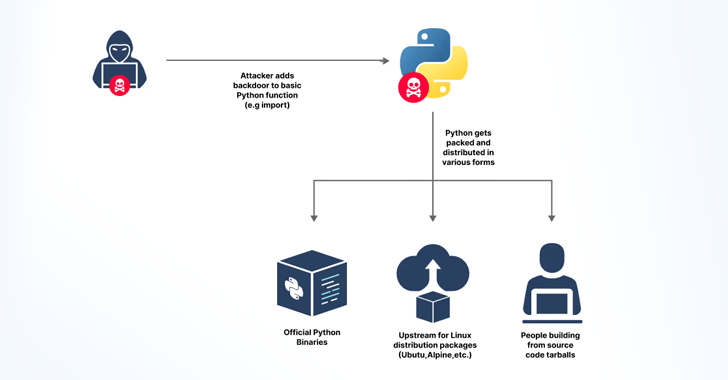

「このケースは非常に例外的でした。もし誤った手に渡っていたら、潜在的な結果を過小評価することはできませんでした。PyPIパッケージに悪意のあるコードを注入することができたかもしれません(すべてのPythonパッケージを悪意のあるものに置き換えることを想像してください)、さらにはPython言語自体にまで影響を及ぼす可能性がありました」と、ソフトウェアサプライチェーンセキュリティ会社が述べています。

攻撃者は管理者アクセスを武器化して、Pythonプログラミング言語のコアやPyPIパッケージマネージャーに関連するソースコードを毒することによって、大規模なサプライチェーン攻撃を組織することが理論的に可能でした。

JFrogは、認証トークンがDockerコンテナ内のコンパイルされたPythonファイル(「build.cpython-311.pyc」)にあり、偶然にもクリーンアップされていなかったことを指摘しました。

2024年6月28日の責任ある開示に続いて、PyPI管理者Ee DurbinにリンクされたGitHubアカウントに発行されたトークンは即座に取り消されました。この秘密が野外で悪用された証拠はありません。

PyPIは、このトークンが2023年3月3日より前に発行されたものであり、セキュリティログが90日以上保存されていないため、正確な発行日は不明であると述べています。

「cabotage-app5をローカルで開発している間、コードベースのビルド部分に取り組んでいたとき、GitHub APIのレート制限に一貫して遭遇しました」と、Durbinは説明しました。

「これらのレート制限は匿名アクセスに適用されます。プロダクション環境ではシステムはGitHubアプリとして構成されていますが、ローカルホストのGitHubアプリを構成する代わりに、怠惰な行為として自分のアクセス トークンを含むようにローカルファイルを変更しました。これらの変更はリモートにプッシュする意図はありませんでした。」

CheckmarxがPyPI上で悪意のあるパッケージの一連を発見し、被害者の同意や知識なしにTelegramボットに機密情報を流出させるように設計されていることを明らかにしたため、この公開が行われました。

問題のパッケージ(testbrojct2、proxyfullscraper、proxyalhttp、およびproxyfullscrapers)は、.py、.php、.zip、.png、.jpg、.jpegなどの拡張子に一致するファイルをスキャンすることで機能します。

「Telegramボットは、イラクに拠点を置く複数のサイバー犯罪作戦にリンクされています」と、Checkmarxの研究者Yehuda Gelbは述べています。ボットのメッセージ履歴は2022年まで遡ります。

「ボットはソーシャルメディアの操作サービスを提供する地下市場としても機能します。金融窃盗にリンクされており、データを流出させることで被害者を悪用します。」