CVSS: 脆弱性評価の国際標準

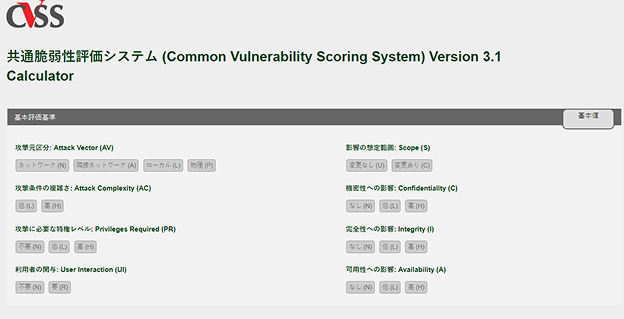

CVSS計算

脆弱性の深刻度を評価するためのオープンで包括的かつ多用途な評価方法が、2004年10月に米国国家インフラ諮問委員会(NIAC)のプロジェクトとして提案されました。この方法は、情報システムの脆弱性に対する共通の評価手法を提供することを目的としています。

その後、この方法論の管理組織としてインシデント対応とセキュリティチームのフォーラム(FIRST)が選ばれ、普及と仕様改善を推進し、2005年6月に最初のバージョンがリリースされました。バージョン2は2007年6月、バージョン3は2015年6月、そして最新のバージョン3.1が2021年2月に公開されました。

評価基準の概要

この評価手法は、情報システムの脆弱性を3つの基準で評価します。

1. 基本評価指標 (Base Metrics)

脆弱性の特性を評価するための基準です。評価項目には以下が含まれます:

2. 時間的評価指標 (Temporal Metrics)

脆弱性の現在の深刻度を測定する基準です。評価要素には以下が含まれます:

3. 環境的評価指標 (Environmental Metrics)

ユーザーの環境を考慮した脆弱性の深刻度を評価する基準です。

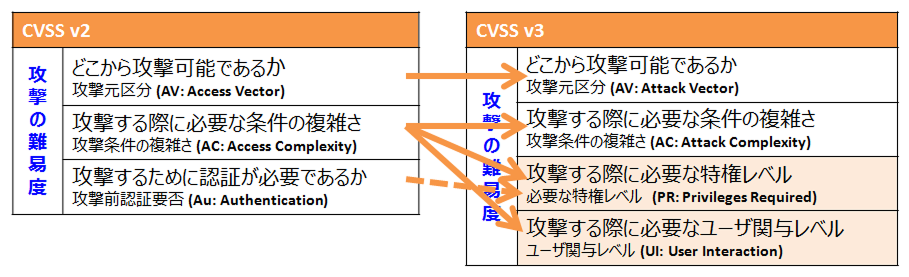

CVSSバージョンの違い

共通脆弱性評価システム(CVSS)は、ソフトウェア脆弱性の重大度を評価するための標準化された方法を提供するために進化してきました。

各バージョンの概要は以下の通りです:

CVSS バージョン 2

CVSS バージョン 3

CVSS バージョン 3.1

CVSS バージョン 2 (2007)

脆弱性の重大度を評価するためのフレームワークとして導入され、脆弱性の本質的な特性に焦点を当てました。

基本指標

脆弱性の固有の特性を評価しました。

時間的指標

エクスプロイトコードの利用可能性など、時間とともに変化する要因を考慮しました。

環境指標

特定の環境内での脆弱性の潜在的な影響を評価しました。

概要

この評価方法により、脆弱性の重大度を定量的に評価および比較できます。

詳細な評価方法と評価基準については、各バージョンの仕様を参照してください。

This evaluation method makes it possible to quantitatively evaluate and compare the severity of vulnerabilities, and also enables vendors, security experts, administrators, users, and others to discuss vulnerabilities using a common language.

For detailed evaluation methods and evaluation criteria, please refer to the specifications for each version. Understanding and applying the latest evaluation methods will enable you to effectively strengthen the security of your information systems.

CVSS計算ソフトウェアをダウンロード

ウェブアプリケーションセキュリティのガイド

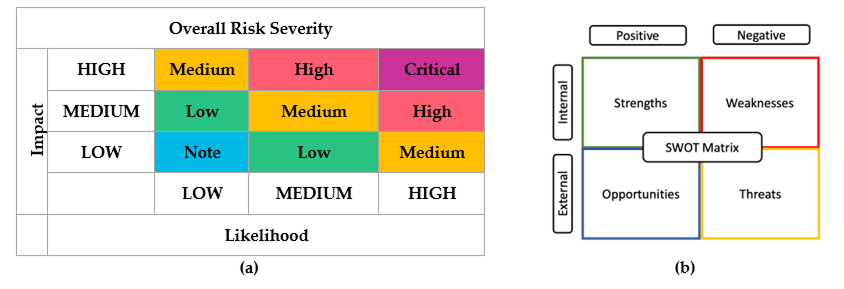

OWASP(オープンウェブアプリケーションセキュリティプロジェクト)は、ソフトウェアのセキュリティ向上を目的とした非営利団体です。世界275以上の支部(OWASP Japanを含む)があり、研究を推進し、ガイドラインを作成し、脆弱性を診断するツールを開発しています。OWASPトップ10は、最も重大なウェブセキュリティの脅威を示し、2〜3年ごとに発行されます。最新バージョンのOWASPトップ10 2023では、リスクとトレンドの詳細な概要を提供しています。

OWASPトップ10の評価基準

攻撃の可能性

技術的影響

検出可能性

* OWASPトップ10は、最も重要な脆弱性を優先的に評価するため、構造化されたリスク評価手法を使用します。

OWASPについて詳しく見る →

ご質問やお問い合わせがございましたら、お気軽にご連絡ください。

ホワイトハッカーによるペネトレーションテストでサービスを保護しましょう