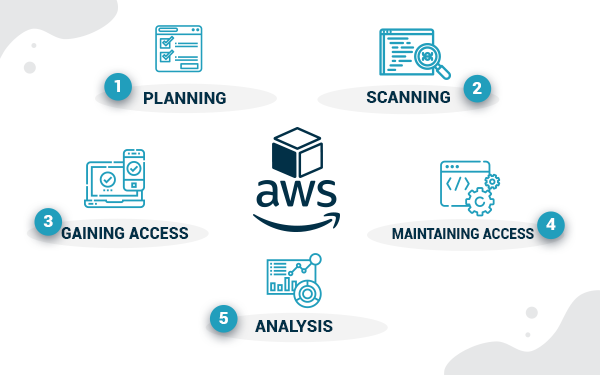

AWS(Amazon Web Services)クラウドインフラストラクチャのセキュリティを評価するテストです。

専門家がAWSアカウントの構成と設定を検証し、データ保護、アクセス管理、およびネットワークセキュリティに関連するリスクを特定します。

AWS(Amazon Web Services)は設定、構成、ログイン情報、ユーザー権限まで、技術スタック(効率的なツールの組み合わせ)は他のクラウドサービスと全く異なります。

そして、AWSアーキテクチャは強力なAPIから構成されています。AWSエコシステムに深く統合されているため、弊社のチームは、下記のようなAWS固有のミス構成をテストします。

専門家がAWSアカウントの構成と設定を検証し、データ保護、アクセス管理、およびネットワークセキュリティに関連するリスクを特定します。

AWSクラウドコンポーネントとオファリングがサードパーティのベンダーによって所有・管理されるベンダー操作のサービスの場合、ペネトレーションテストはクラウド環境の実装と構成に制限され、内部インフラは対象外です。EC2はAWSサービスなので、一部を除き基本的にペネトレーションテストが実施できます。

AWSクラウドコンポーネントとオファリングがサードパーティのベンダーによって所有・管理されるベンダー操作のサービスの場合、ペネトレーションテストはクラウド環境の実装と構成に制限され、内部インフラは対象外です。EC2はAWSサービスなので、一部を除き基本的にペネトレーションテストが実施できます。

弊社が作成したAWSペネトレーションテストレポートのサンプルをPDFでダウンロードできます。

このサンプルには、セキュリティの脆弱性やリスク評価に関する詳細な分析、セキュリティを向上させる具体的な対策が記載されています。

AWSペネトレーションテストレポートのサンプルをダウンロードするには、下記のボタンをクリックしてください。

Copyright © 2024 Elves Core (Pvt)Ltd. All Rights Reserved.