サイバー脅威が脅かす中、企業の機密データを保護することは単なる賢明な選択ではありません―それはビジネスの継続性と評判を守るために不可欠です。エルフスソリューションズでは、進化するデジタル脅威に対する防御を強化するために特化したサイバーセキュリティサービスを提供しています。スタートアップから大手企業まで、私たちの包括的なサービススイートは積極的な保護と安心を約束します。

ウイルスガードとサイバーセキュリティテストの違い

ウイルスガードとは? ウイルスガード(ウイルス対策ソフトウェア)は、コンピュータシステムをマルウェアから保護するためのソフトウェアです。これには、ウイルス、トロイの木馬、スパイウェア、アドウェアなどが含まれます。ウイルスガードは、以下のような機能を提供します。

サイバーセキュリティとは何ですか?

サイバーセキュリティとは、コンピュータシステム、ネットワーク、およびデータを不正アクセス、攻撃、損傷、または盗難から保護するための実践と技術の集合体です。これには、ウイルス対策ソフトウェア、ファイアウォール、暗号化、認証システムなどが含まれます。サイバーセキュリティは、個人情報の保護だけでなく、企業の機密情報や国の安全保障にとっても重要な役割を果たします。

2024年の日本におけるペネトレーションテストの重要性

サイバーセキュリティの脅威が日々進化する中、企業は自社のデジタルインフラを守るためにさまざまな対策を講じています。その中でも特に注目されているのがペネトレーションテスト(ペンテスト)です。ペンテストは、システムの脆弱性を発見し、攻撃者による不正侵入を未然に防ぐための重要な手段です。2024年における日本のペネトレーションテストの現状とその重要性について詳しく見ていきましょう。

API Security Risks

API Security Risks The OWASP Risk Rating Methodology was used to do the risk analysis. The table below summarizes the terminology associated with the risk score. Threat Agents Exploitability Weakness Prevalence Weakness Detectability Technical Impact Business Impacts API Specific Easy: 3 Widespread 3 Easy 3 Severe 3 Business Specific API Specific Average: 2 Common 2 Average 2 Moderate 2 Business Specific API Specific Difficult: 1 Difficult 1 Difficult 1 Minor 1 Business Specific Note: This approach does not take the likelihood of the threat agent into account. Nor does it account for any of the various technical details associated with your particular application. Any of these factors could significantly affect the overall likelihood of an attacker finding and exploiting a particular vulnerability. This rating does not take into account the actual impact on your business. Your organization will have to decide how much security risk from applications and APIs the organization is willin

Introduction

OWASP APIセキュリティトップ10 – 2023へようこそ! OWASP APIセキュリティトップ10の第2版へようこそ! この意識向上ドキュメントは初めて2019年に公開されました。その後、APIセキュリティ業界は成長し、より成熟してきました。我々はこの仕事が業界の参照として迅速に採用されていることから、それが業界にポジティブに貢献していると強く信じています。 APIは現代のアプリケーションアーキテクチャにおいて非常に重要な役割を果たしています。しかし、イノベーションがセキュリティ意識の構築よりも異なるペースで進むため、一般的なAPIセキュリティの弱点に対する認識を高めることに焦点を当てることが重要だと考えています。 OWASP APIセキュリティトップ10の主な目標は、APIの開発やメンテナンスに関与する人々、例えば開発者、デザイナー、アーキテクト、マネージャー、または組織に対して教育することです。APIセキュリティプロジェクトについてさらに詳しく知りたい場合は、プロジェクトページをご覧ください。 OWASPトップ10シリーズに馴染みがない場合は、以下のトップ10プロジェクトを少なくとも確認することをお勧めします: OWASPクラウドネイティブアプリケーションセキュリティトップ10 OWASPデスクトップアプリセキュリティトップ10 OWASP Dockerトップ10 OWASPローコード/ノーコードトップ10 OWASP機械学習セキュリティトップ10 OWASPモバイルトップ10 OWASP TOP 10 OWASP CI/CDセキュリティリスクトップ10 OWASPクライアントサイドセキュリティリスクトップ10 OWASPプライバシーリスクトップ10 OWASPサーバーレストップ10 これらのプロジェクトはお互いを置き換えるものではありません。例えば、バックエンドAPIを利用するモバイルアプリケーションを開発している場合、対応するトップ10の両方を読むことが望ましいです。Webアプリケーションやデスクトップアプリケーションについても同様です。 方法論とデータセクションでは、この版がどのようにして作成されたかについてさらに読むことができます。現時点では、皆さんにGitHubリポジトリやメーリングリストでの質問、コメント、アイデアの投稿を奨励

OWASPとは?

OWASPとは? OWASP(オワスプ)とは、「Open Web Application Security Project(国際ウェブセキュリティ標準機構」の略で、ソフトウェアのセキュリティ向上を目的とする非営利財団です。 Webアプリケーションのセキュリティに関する研究や、ガイドラインの作成、脆弱性診断ツールの開発、イベント開催等の多岐に渡る活動を行っています。また、世界中に275以上の支部が存在し、日本にも「OWASP Japan」が存在します。 OWASP Top 10とは? OWASP Top 10とは、先述の「OWASP」がWebアプリケーションに関する脆弱性やリスク、攻撃手法などの動向を研究し、Webセキュリティ上多発する脅威の中で、その危険性が最も高いと判断された項目をまとめ、定期的(2~3年周期)に発行しているセキュリティレポートになります。 現在公開されている最新版は2017年に発表された「OWASP Top 10 2017」となります。 OWASP Top 10では、以下に示すOWASP Risk Rating Methodologyに基づいた格付け手法により評価し、リスクの高さを可視化して危険度の高い10項目の脆弱性を整理しています。 本記事内容に関する出典・参考:OWASP_Top_10-2017(ja).pdf また、「攻撃シナリオの例」、「防御方法」、「参考資料」などの具体的な情報を得ることもできます。 OWASP Top 10 – 2017 2017年11月より公開中のアプリケーションセキュリティリスク(OWASP Top 10)は以下の項目になります。 インジェクション(Injection) 認証の不備(Broken Authentication) 機微な情報の露出(Sensitive Data Exposure) XML外部実態参照(XML External Entities XEE) アクセス制御の不備(Broken Access Control) 不適切なセキュリティ設定(Security Misconfiguration) クロスサイトスクリプティング(Cross-Site Scripting XSS) 安全でないデシリアライゼーション(Insecure Deserialization) 既知の脆弱性のあるコンポ

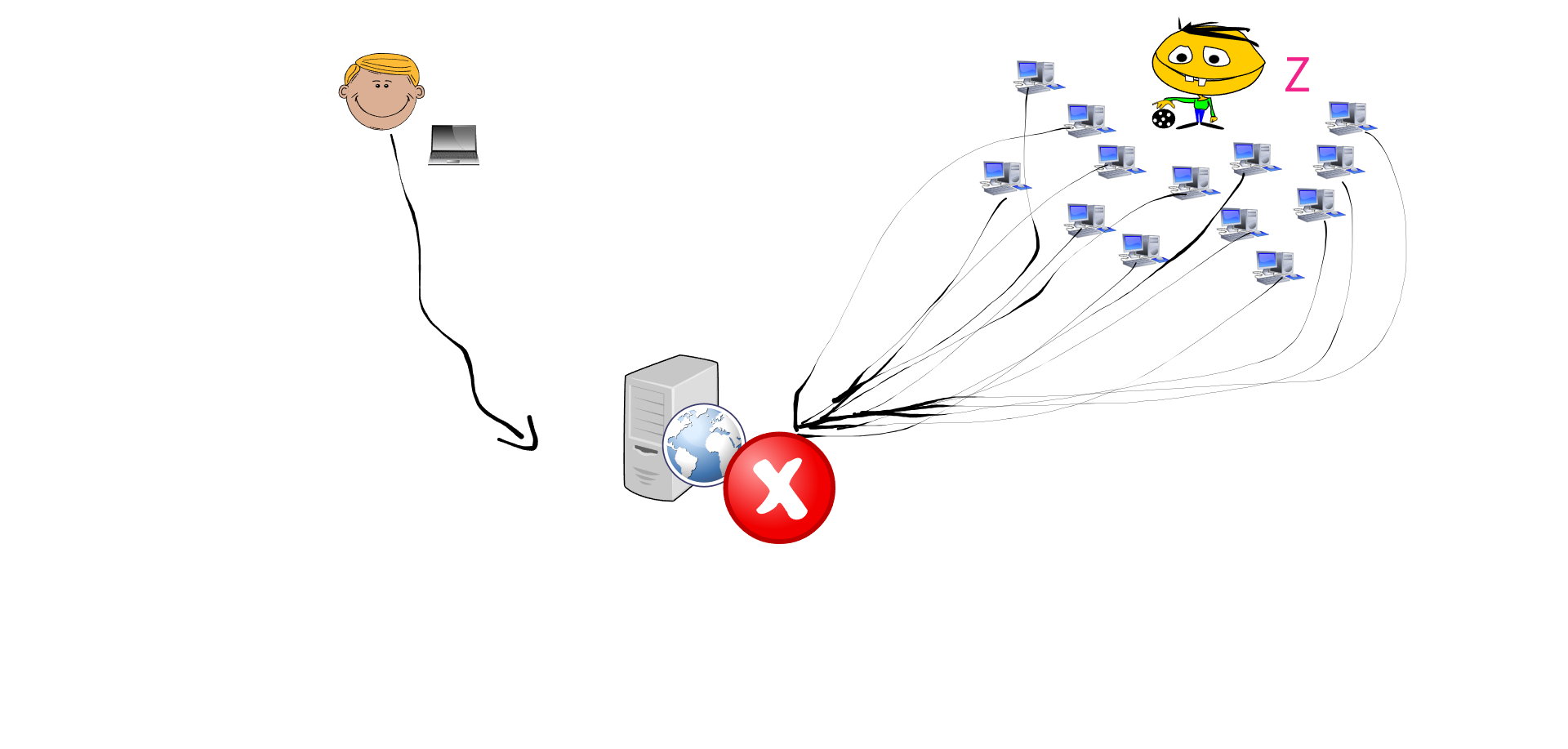

OVHcloud、MikroTikルーターを使用した毎秒8億4千万パケットのDDoS攻撃に直面

2024年7月5日ニュースルームネットワークセキュリティ / DDoS攻撃 フランスのクラウドコンピューティング企業OVHcloudは、2024年4月に毎秒840百万パケット(Mpps)に達する記録的な分散型サービス拒否(DDoS)攻撃を緩和したと発表しました。 これは、2020年6月にAkamaiによって報告された809百万Mppsの以前の記録をわずかに上回るものです。 840 MppsのDDoS攻撃は、5,000のソースIPから発信されたTCP ACK洪水と、約15,000のDNSサーバーを利用してトラフィックを増幅するDNSリフレクション攻撃の組み合わせであったとされています。 「攻撃は世界中に分散していましたが、総パケットの2/3は米国の4つのポイントオブプレゼンス(PoP)からのみ入りました。そのうち3つは西海岸にありました」とOVHcloudは述べています。「これは、攻撃者がわずか数個のピアリングを通じて膨大なパケットレートを送信する能力を示しており、非常に問題となる可能性があります。」 同社は、2023年以降、頻度と強度の両方でDDoS攻撃が著しく増加していると観察しており、1テラビット毎秒(Tbps)を超える攻撃が定期的に発生するようになったと付け加えています。 「過去18ヶ月間で、1+ Tbpsの攻撃は非常にまれであったものが、週ごとに、そしてほぼ毎日(1週間平均)発生するようになりました」とOVHcloudのセバスチャン・メリオットは述べています。「その期間中に観察された最高のビットレートは約2.5 Tbpsでした。」 典型的なDDoS攻撃は、利用可能な帯域幅を使い果たすことを目的としてターゲットにジャンクトラフィックの洪水を送ることに依存していますが、パケットレート攻撃は、負荷分散装置などの目的地近くのネットワーキングデバイスのパケット処理エンジンを過負荷にすることによって機能します。 同社が収集したデータによると、パケットレートが100 Mppsを超えるDDoS攻撃は同期間に急増しており、その多くはMikroTik Cloud Core Router(CCR)デバイスが妥協されていることが原因です。99,382台のMikroTikルーターがインターネット上でアクセス可能です。 これらのルーターは、管理インターフェースを公開

API10:2023 Unsafe Consumption of APIs

脅威エージェント / 攻撃ベクトル セキュリティ弱点 影響 API固有:悪用可能性 容易 普及度 一般的:検出可能性 平均 技術的 深刻:特定のビジネスに依存 この問題を悪用するには、攻撃者が対象APIが統合している他のAPIやサービスを特定し、その後侵害する必要があります。通常、この情報は公に利用可能ではないか、統合されたAPIやサービスが容易に悪用可能ではありません。 開発者は、外部または第三者のAPIとやり取りするエンドポイントを信頼し、検証しない傾向があります。これには、輸送セキュリティ、認証/認可、および入力の検証およびサニタイズに関するより弱いセキュリティ要件が含まれます。攻撃者は、対象APIが統合しているサービス(データソース)を特定し、最終的にはそれらを侵害する必要があります。 影響は、対象APIが引き出したデータをどのように処理するかによって異なります。攻撃が成功すると、権限のないアクターに対して機密情報が露出したり、多種多様なインジェクションまたはサービス妨害が発生する可能性があります。 APIは脆弱ですか? 開発者は、ユーザー入力よりも第三者APIから受け取ったデータを信頼する傾向があります。これは特によく知られた企業によって提供されるAPIに関して当てはまります。そのため、開発者は入力の検証およびサニタイズに関して、より弱いセキュリティ基準を採用する傾向があります。 APIが脆弱である可能性があるのは以下の場合です: 他のAPIと暗号化されていないチャネルでやり取りしている場合; 他のAPIから収集したデータを適切に検証およびサニタイズせずに処理するか、下流のコンポーネントに渡す場合; リダイレクトを無条件に追跡する場合; 第三者サービスのレスポンスを処理するためのリソース数を制限していない場合; 第三者サービスとの相互作用にタイムアウトを実装していない場合。 攻撃シナリオの例 シナリオ #1 あるAPIは、ユーザーが提供したビジネスアドレスを豊かにするために第三者サービスに依存しています。エンドユーザーがAPIにアドレスを供給すると、それが第三者サービスに送信され、返されたデータがローカルのSQL対応データベースに保存されます。 悪意のあるアクターは、第三者サービスを使用して、自分が作成したビジネスに関連するSQLiペイロードを格納します

API9:2023 Improper Inventory Management

脅威エージェント / 攻撃ベクトル セキュリティ弱点 影響 API固有:悪用可能性 容易 普及度 一般的:検出可能性 平均 技術的 中程度:特定のビジネスに依存 脅威エージェントは、古いAPIバージョンやパッチが当てられていないエンドポイントを通じて未承認のアクセスを取得する場合があります。また、一部のケースでは攻撃手段が利用可能です。または、データを共有する理由がない第三者からアクセスされる場合もあります。 古いドキュメントでは脆弱性を見つけることが難しく、修正することが難しくなります。資産の在庫と退役戦略の欠如により、未パッチのシステムで実行され、機密データの漏洩が発生する可能性があります。モダンな概念(例:マイクロサービス、クラウドコンピューティング、K8S)により、不必要にさらされたAPIホストを見つけることが一般的です。シンプルなGoogle Dorking、DNS列挙、またはさまざまな種類のサーバー(ウェブカメラ、ルーター、サーバーなど)をインターネットに接続している専門の検索エンジンを使用することで、攻撃対象を発見できます。 攻撃者は機密データにアクセスしたり、サーバーを乗っ取ったりすることができます。時には異なるAPIバージョンや展開が同じデータベースに接続されて実データを取得することがあります。脅威エージェントは、古いAPIバージョンに存在する廃止されたエンドポイントを利用して管理機能にアクセスしたり、既知の脆弱性を悪用したりすることがあります。 APIは脆弱ですか? APIと現代のアプリケーションの広がりと接続された性質は新たな課題をもたらします。組織は自身のAPIおよびAPIエンドポイントの理解と可視性だけでなく、APIがデータをどのように外部の第三者と共有または保存しているかについても理解することが重要です。 複数のAPIバージョンを実行する場合、APIプロバイダーからの追加管理リソースが必要であり、攻撃面を広げる可能性があります。 APIには「ドキュメントの盲点」がありますか: APIホストの目的が不明確であり、以下の質問に明確な回答がない場合 APIが実行されている環境(例:本番、ステージング、テスト、開発)はどれですか? APIにネットワークアクセスを持つべきユーザー(例:公開、内部、パートナー)は誰ですか? どのAPIバージョンが実