以前はオープンソースのネットワークマッピングツールを使用していた脅威アクターが、1,500人以上の被害者に感染させるために大規模な作戦を展開しました。

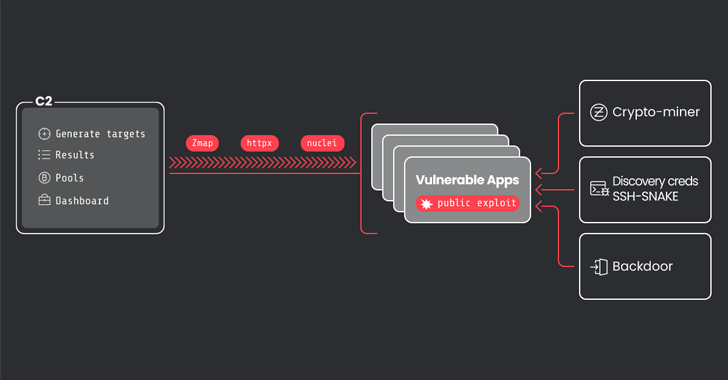

Sysdigは、このクラスターをCRYSTALRAYと呼び、活動が10倍に増加したと報告しています。この活動には「大量スキャン、複数の脆弱性の悪用、および複数のオープンソースソフトウェアセキュリティツールを使用してバックドアを設置すること」が含まれています。

攻撃の主な目的は、資格情報を収集して販売し、暗号通貨マイナーを展開し、被害者の環境で永続的に存在することです。

この脅威アクターが使用するオープンソースプログラムの中でも特に注目されるのは、2024年1月に初めてリリースされたSSH-Snakeです。このツールは、システム上で発見されたSSH秘密鍵を使用して自動的にネットワークを横断するためのものと説明されています。

CRYSTALRAYによるこのソフトウェアの悪用は、今年2月にサイバーセキュリティ会社によって記録されており、公開されているApache ActiveMQやAtlassian Confluenceのインスタンスの既知のセキュリティフローの悪用後、横方向への移動に使用されています。

SSH-Snakeの開発者であるジョシュア・ロジャース氏は当時、Hacker Newsに対し、このツールは手動で行われるステップを自動化するだけであり、企業に対して「存在する攻撃経路を発見し、それを修正する」よう呼びかけました。

他のツールとしては、ドメインがアクティブかどうかを確認し、Apache ActiveMQ、Apache RocketMQ、Atlassian Confluence、Laravel、Metabase、Openfire、Oracle WebLogic Server、Solrなどの脆弱なサービスをスキャンするためにasn、zmap、httpx、およびnucleiが使用されています。

CRYSTALRAYはまた、正当なコマンドアンドコントロール(C2)フレームワークであるSliverおよびリバースシェルマネージャーであるPlatypusを使用して、妥協した環境への永続的なアクセスを達成します。

さらに、感染した資産から金銭的価値を引き出すために、暗号通貨マイナーのペイロードが配信され、被害者のリソースを不正に利用して金銭的利益を得る一方で、既にマシン上で実行されている可能性のある競合するマイナーを終了させる措置が取られます。

「CRYSTALRAYは、脆弱なシステムから資格情報を発見し、抽出することができ、これらはブラックマーケットで数千ドルで販売されます」とSysdigの研究者ミゲル・ヘルナンデス氏は述べています。「販売されている資格情報には、クラウドサービスプロバイダーやSaaSメールプロバイダーなど、複数のサービスが含まれています。」