- +81 (092)-562-1177

- [email protected]

- 〒812-0013 福岡市博多区博多駅東2-5-28 博多偕成ビル2F

偽のnpmパッケージ

現在進行中のソーシャルエンジニアリングキャンペーンが、仕事の面接のふりをして偽のnpmパッケージを使い、ソフトウェア開発者をだましてPythonバックドアをダウンロードさせています。

サイバーセキュリティ会社のSecuronixは、この活動をDEV#POPPERという名前で追跡しており、それを北朝鮮の脅威アクターにリンクしています。

「これらの詐欺面接の間、開発者にはGitHubのように正当に見えるソースからソフトウェアをダウンロードして実行するタスクがしばしば求められます」とセキュリティ研究者のデン・イウズビク、ティム・ペック、オレグ・コレスニコフは言います。「ソフトウェアには悪意のあるNode JSペイロードが含まれており、実行されると開発者のシステムが危険にさらされます。」

このキャンペーンの詳細は2023年11月末に初めて明らかになり、Palo Alto Networks Unit 42がContagious Interviewと呼ばれる活動クラスタを詳述しました。この中で、脅威アクターは雇用主として振る舞い、面接プロセスを通じてソフトウェア開発者にBeaverTailやInvisibleFerretなどのマルウェアをインストールさせます。

その後の2月初旬には、ソフトウェアサプライチェーンセキュリティ会社のPhylumが、同じマルウェアファミリーを配信するために悪意のあるパッケージのセットをnpmレジストリで発見しました。これにより、侵害された開発者システムから機密情報を吸い取ります。

Contagious Interviewは、Operation Dream Job(別名DeathNoteやNukeSped)とは異なるもので、Unit 42はThe Hacker Newsに対し、前者は「主にフリーランスの仕事ポータルで偽のアイデンティティを使用して開発者を標的にし、次の段階では開発者ツールやnpmパッケージを使用して[…] BeaverTailとInvisibleFerretにつながります」と説明しています。

Operation Dream Jobは、航空宇宙、暗号通貨、防衛などのさまざまなセクターで働く何も知らない専門家に、求人として偽装した悪意のあるファイルを送りマルウェアを配布する長期にわたる攻撃キャンペーンで、北朝鮮のLazarus Groupにリンクされています。

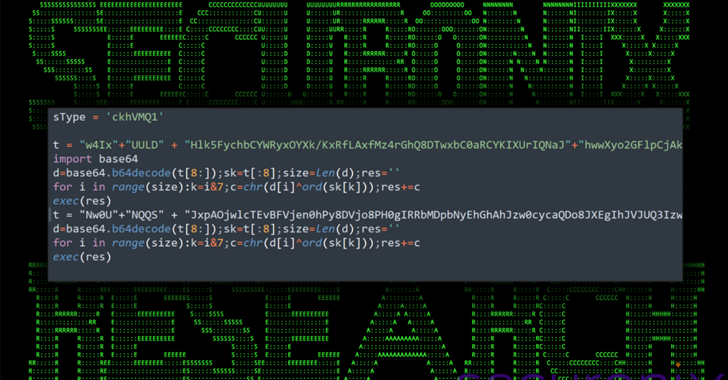

**この攻撃チェーンは、Securonixにより詳しく説明されており、面接の一環として対象者に送られる可能性のあるGitHubにホストされたZIPアーカイブから始まります。ファイル内には一見無害なnpmモジュールが含まれており、悪意のあるJavaScriptファイルであるBeaverTailが情報窃取ツールとして機能し、リモートサーバーから取得されたPythonバックドアであるInvisibleFerret